Neste artigo

Uma função de hash criptográfica é um algoritmo que pode ser executado em dados, como um arquivo individual ou uma senha, para produzir um valor denominado soma de verificação. O principal uso de uma função hash criptográfica é verificar a autenticidade de um dado. Dois arquivos podem ser considerados idênticos apenas se as somas de verificação geradas a partir de cada arquivo, usando a mesma função hash criptográfica, forem idênticas. Algumas funções de hash criptográficas comumente usadas incluem MD5 e SHA-1, embora muitas outras também existam. As funções de hash criptográficas costumam ser chamadas de “funções de hash”, mas isso não é tecnicamente correto. Uma função hash é um termo genérico que engloba funções hash criptográficas junto com outros tipos de algoritmos, como verificações de redundância cíclica.

Funções criptográficas de hash: um caso de uso

Digamos que você baixe a versão mais recente do navegador Firefox. Por algum motivo, você precisava baixá-lo de um site diferente do Mozilla. Como ele não está hospedado em um site que você aprendeu a confiar, você gostaria de ter certeza de que o arquivo de instalação que acabou de baixar é exatamente o mesmo que o Mozilla oferece. Usando uma calculadora de checksum, você calcula um checksum usando uma função hash criptográfica específica, como SHA-2, e então a compara com aquela publicada no site da Mozilla. Se eles forem iguais, você pode estar razoavelmente certo de que o download que você fez é aquele que a Mozilla pretendia que você tivesse.

As funções criptográficas de hash podem ser revertidas?

As funções de hash criptográficas são projetadas para evitar a capacidade de reverter as somas de verificação que elas criam de volta aos textos originais. No entanto, embora sejam virtualmente impossíveis de reverter, eles não têm 100 por cento de garantia para proteger os dados. Os hackers podem usar uma tabela de arco-íris para descobrir o texto simples de uma soma de verificação. As tabelas do arco-íris são dicionários que listam milhares, milhões ou até bilhões de somas de verificação ao lado de seu valor de texto simples correspondente. Embora isso não esteja tecnicamente revertendo o algoritmo de hash criptográfico, pode muito bem ser, visto que é tão simples de fazer. Na realidade, uma vez que nenhuma tabela arco-íris pode listar todas as somas de verificação possíveis, elas geralmente são úteis apenas para frases simples, como senhas fracas. Esta é uma versão simplificada de uma tabela arco-íris para mostrar como funcionaria ao usar a função de hash criptográfica SHA-1:

| Exemplo de mesa arco-íris | |

|---|---|

| Texto simples | SHA-1 Checksum |

| 12345 | 8cb2237d0679ca88db6464eac60da96345513964 |

| senha1 | e38ad214943daad1d64c102faec29de4afe9da3d |

| eu amo meu cachorro | a25fb3505406c9ac761c8428692fbf5d5ddf1316 |

| Jenny400 | 7d5eb0173008fe55275d12e9629eef8bdb408c1f |

| dallas1984 | c1ebe6d80f4c7c087ad29d2c0dc3e059fc919da2 |

Um hacker deve saber qual algoritmo de hash criptográfico foi usado para gerar as somas de verificação para descobrir os valores. Para proteção adicional, alguns sites que armazenam senhas de usuário executam funções adicionais no algoritmo de hash criptográfico depois que o valor é gerado, mas antes de ser armazenado. Esse processo produz um novo valor que apenas o servidor da web entende e que não corresponde à soma de verificação original. Por exemplo, depois que uma senha é inserida e a soma de verificação gerada, ela pode ser separada em várias partes e reorganizada antes de ser armazenada no banco de dados de senhas, ou certos caracteres podem ser trocados por outros. Ao tentar autenticar na próxima vez que o usuário fizer logon, o servidor da web reverte essa função adicional e a soma de verificação original é gerada novamente para verificar se a senha do usuário é válida. Essas etapas limitam a utilidade de um hack em que todas as somas de verificação são roubadas. A ideia é executar uma função que é desconhecida, portanto, se o hacker conhece o algoritmo de hash criptográfico, mas não o personalizado, saber as somas de verificação de senha é inútil.

Senhas e funções criptográficas de hash

Um banco de dados salva as senhas do usuário de maneira semelhante a uma rainbow table. Quando sua senha é inserida, a soma de verificação é gerada e comparada com aquela registrada com seu nome de usuário. Em seguida, você terá acesso se os dois forem idênticos. Dado que uma função de hash criptográfica produz uma soma de verificação irreversível, é seguro para você tornar sua senha tão simples quanto 12345, em vez de 12 @ 34 $ 5, simplesmente porque as somas de verificação em si não podem ser compreendidas? Não, e aqui está o porquê. Essas duas senhas são impossíveis de decifrar apenas olhando apenas para as somas de verificação:

MD5 para 12345: 827ccb0eea8a706c4c34a16891f84e7b

MD5 por 12 @ 34 $ 5: a4d3cc004f487b18b2ccd4853053818b

À primeira vista, você pode pensar que não há problema em usar qualquer uma dessas senhas. Isso é verdade se um invasor tentar descobrir sua senha adivinhando a soma de verificação MD5, o que ninguém faz, mas não é verdade se um ataque de força bruta ou de dicionário for executado, o que é uma tática comum. Um ataque de força bruta ocorre quando várias tentativas aleatórias são tomadas para adivinhar uma senha. Nesse caso, seria fácil adivinhar 12345, mas muito difícil descobrir aleatoriamente o outro. Um ataque de dicionário é semelhante, pois o invasor pode tentar cada palavra, número ou frase de uma lista de senhas comuns (e não tão comuns) e 12345 é uma dessas senhas comuns. Mesmo que as funções de hash criptográficas produzam somas de verificação difíceis ou impossíveis de adivinhar, você ainda deve usar uma senha complexa para todas as suas contas de usuário online e locais.

Mais informações sobre funções criptográficas de hash

Pode parecer que as funções de hash criptográficas estão relacionadas à criptografia, mas as duas funcionam de maneiras diferentes. A criptografia é um processo bidirecional em que algo é criptografado para se tornar ilegível e, em seguida, descriptografado posteriormente para ser usado normalmente novamente. Você pode criptografar os arquivos armazenados para que qualquer pessoa que os acesse não possa usá-los ou pode usar a criptografia de transferência de arquivos para criptografar arquivos que estão se movendo pela rede, como aqueles que você carrega ou baixa online. As funções de hash criptográficas funcionam de maneira diferente, pois as somas de verificação não devem ser revertidas com uma senha especial de dehashing. O único propósito das funções de hash criptográfico é comparar duas partes de dados, como ao baixar arquivos, armazenar senhas e extrair dados de um banco de dados. É possível que uma função hash criptográfica produza a mesma soma de verificação para diferentes partes de dados. Quando isso acontece, é chamado de colisão, o que é um grande problema, considerando que o objetivo de uma função hash criptográfica é fazer somas de verificação exclusivas para cada entrada de dados. As colisões podem ocorrer porque cada função hash criptográfica produz um valor de comprimento fixo, independentemente dos dados de entrada. Por exemplo, a função hash criptográfica MD5 gera 827ccb0eea8a706c4c34a16891f84e7b, 1f633b2909b9c1addf32302c7a497983 e e10adc3949ba59abbe56e057f20f883e para três blocos de dados totalmente diferentes. A primeira soma de verificação é de 12345. O segundo foi gerado a partir de mais de 700 letras e números, e o terceiro é de 123456. Todas as três entradas têm comprimentos diferentes, mas os resultados são sempre de apenas 32 caracteres desde que a soma de verificação MD5 foi usada. Não há limite para o número de somas de verificação que podem ser criadas porque cada pequena alteração na entrada deve produzir uma soma de verificação completamente diferente. Como há um limite para o número de somas de verificação que uma função de hash criptográfica pode produzir, sempre há a possibilidade de você encontrar uma colisão. É por isso que outras funções de hash criptográficas foram criadas. Enquanto MD5 gera um valor de 32 caracteres, SHA-1 gera 40 caracteres e SHA-2 (512) gera 128. Quanto maior o número de caracteres da soma de verificação, menor a probabilidade de ocorrer uma colisão. Mais da Lifewire

-

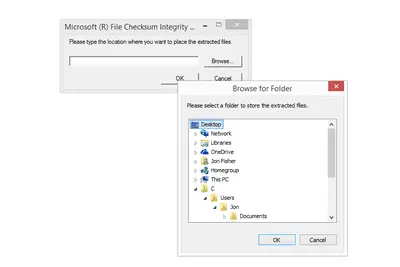

Como verificar a integridade do arquivo no Windows com FCIV

-

Validando a soma de verificação MD5 de um arquivo

-

O que é SHA-1 e como ele é usado para verificação de dados?

-

Rainbow Tables: o pior pesadelo de sua senha

-

O que é MD5? (Algoritmo MD5 Message-Digest)

-

O que é um arquivo SFV?

-

O que é um checksum?

-

Exemplos de senhas fracas e fortes

-

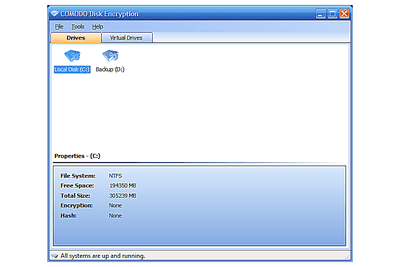

COMODO Disk Encryption v1.2

-

O que é Litecoin e para que é utilizado?

-

Ethereum vs. Criptomoeda Bitcoin: Qual é a diferença?

-

Adicionar um endereço de e-mail de recuperação à sua conta da Microsoft

-

Como baixar e instalar o File Checksum Integrity Verifier (FCIV)

-

TrueCrypt v7.1a

-

Como proteger seu ponto de acesso Wi-Fi portátil

-

O que é IPSec?

Seus direitos de privacidade

A Lifewire e nossos parceiros terceirizados usam cookies e processam dados pessoais como identificadores exclusivos com base em seu consentimento para armazenar e / ou acessar informações em um dispositivo, exibir anúncios personalizados e para medição de conteúdo, percepção do público e desenvolvimento de produtos. Para alterar ou retirar suas opções de consentimento para Lifewire.com, incluindo seu direito de contestar quando um interesse legítimo é usado, clique abaixo. A qualquer momento, você pode atualizar suas configurações por meio do link “Privacidade da UE” na parte inferior de qualquer página. Essas escolhas serão sinalizadas globalmente para nossos parceiros e não afetarão os dados de navegação. Lista de parceiros (fornecedores)

Nós e nossos parceiros processamos dados para:

Digitalize ativamente as características do dispositivo para identificação. Use dados precisos de geolocalização. Armazene e / ou acesse informações em um dispositivo. Selecione o conteúdo personalizado. Crie um perfil de conteúdo personalizado. Avalie o desempenho do anúncio. Selecione anúncios básicos. Crie um perfil de anúncios personalizados. Selecione anúncios personalizados. Aplique pesquisas de mercado para gerar insights sobre o público. Avalie o desempenho do conteúdo. Desenvolva e aprimore produtos. Lista de parceiros (fornecedores)