Principais conclusões

- Pesquisadores de segurança descobriram um malware exclusivo que infecta a memória flash da placa-mãe.

- O malware é difícil de remover e os pesquisadores ainda não entendem como ele entra no computador.

- O malware Bootkit continuará a evoluir, alertam os pesquisadores.

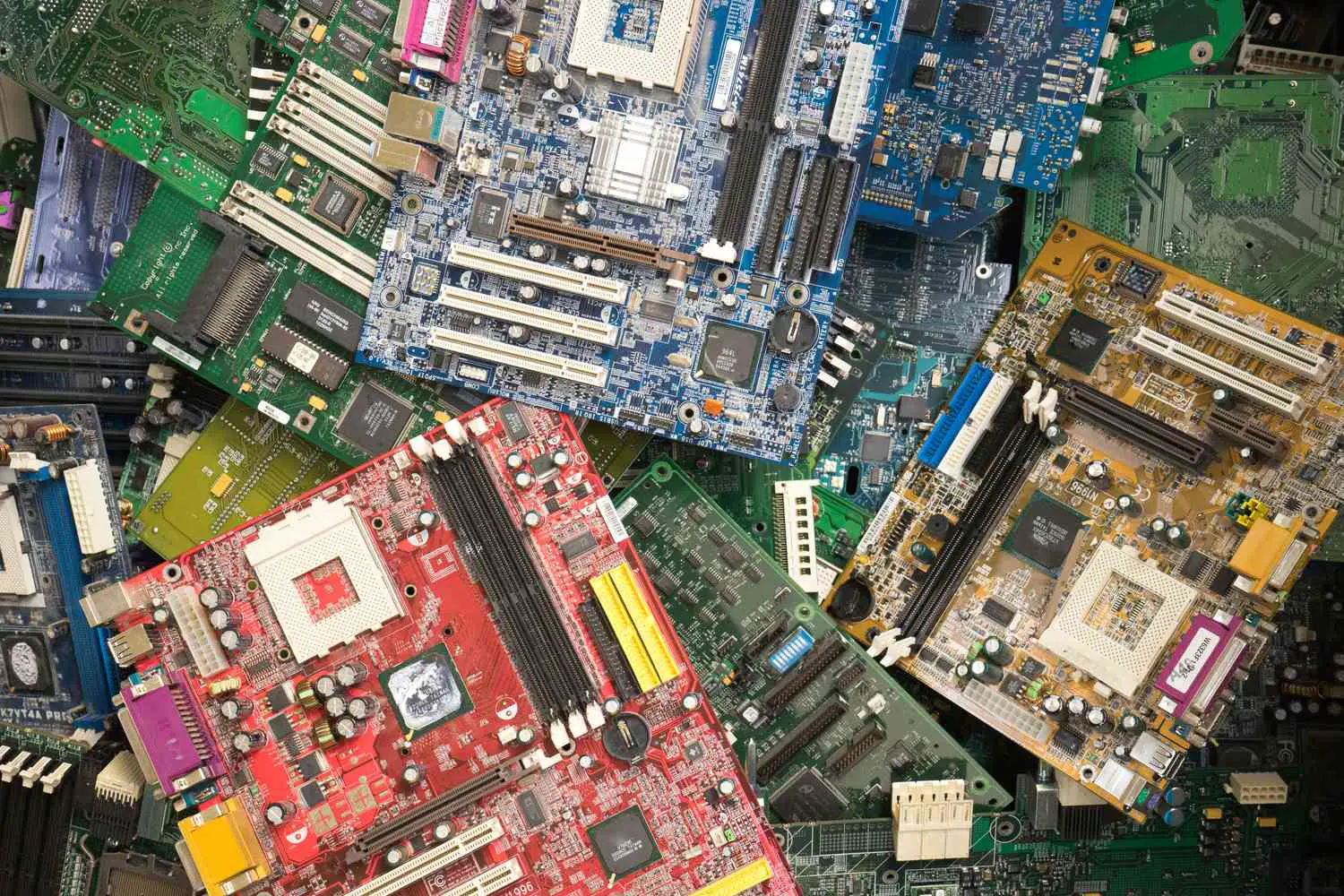

Desinfetar um computador leva algum tempo. Um novo malware torna a tarefa ainda mais incômoda, pois os pesquisadores de segurança descobriram que ele se insere tão profundamente no computador que você provavelmente terá que jogar fora a placa-mãe para se livrar dele. Apelidado de MoonBounce pelos detetives de segurança da Kaspersky que o descobriram, o malware, tecnicamente chamado de bootkit, atravessa o disco rígido e se enterra no firmware de inicialização Unified Extensible Firmware Interface (UEFI) do computador. “O ataque é muito sofisticado”, disse Tomer Bar, diretor de pesquisa de segurança da SafeBreach, à Lifewire por e-mail. “Uma vez que a vítima está infectada, é muito persistente, pois nem mesmo um formato de disco rígido ajudará.”

Nova Ameaça

Os malwares Bootkit são raros, mas não completamente novos, com a própria Kaspersky descobrindo outros dois nos últimos dois anos. No entanto, o que torna o MoonBounce único é que ele infecta a memória flash localizada na placa-mãe, tornando-a imune ao software antivírus e a todos os outros meios usuais de remoção de malware. Na verdade, os pesquisadores da Kaspersky observam que os usuários podem reinstalar o sistema operacional e substituir o disco rígido, mas o bootkit continuará a permanecer no computador infectado até que os usuários atualizem novamente a memória flash infectada, que eles descrevem como “uma operação muito complexa processo” ou substitua a placa-mãe completamente.

O que torna o malware ainda mais perigoso, acrescentou Bar, é que o malware não possui arquivos, o que significa que não depende de arquivos que os programas antivírus possam sinalizar e não deixa vestígios aparentes no computador infectado, tornando muito difícil rastreá-lo. Com base na análise do malware, os pesquisadores da Kaspersky observam que o MoonBounce é o primeiro passo em um ataque em vários estágios. Os atores desonestos por trás do MoonBounce usam o malware para estabelecer uma posição no computador da vítima, que eles entendem que pode ser usado para implantar ameaças adicionais para roubar dados ou implantar ransomware. A graça salvadora, porém, é que os pesquisadores encontraram apenas uma instância do malware até agora. “No entanto, é um conjunto de código muito sofisticado, o que é preocupante; pelo menos, anuncia a probabilidade de outro malware avançado no futuro”, alertou Tim Helming, evangelista de segurança da DomainTools, à Lifewire por e-mail. Therese Schachner, consultora de segurança cibernética da VPNBrains, concordou. “Como o MoonBounce é particularmente furtivo, é possível que existam instâncias adicionais de ataques MoonBounce que ainda não foram descobertos”.

Inocule seu computador

Os pesquisadores observam que o malware foi detectado apenas porque os invasores cometeram o erro de usar os mesmos servidores de comunicação (tecnicamente conhecidos como servidores de comando e controle) como outro malware conhecido. No entanto, Helming acrescentou que, como não é aparente como ocorre a infecção inicial, é virtualmente impossível dar instruções muito específicas sobre como evitar a infecção. Seguir as práticas recomendadas de segurança bem aceitas é um bom começo. “Embora o próprio malware avance, os comportamentos básicos que o usuário médio deve evitar para se proteger realmente não mudaram. Manter o software atualizado, especialmente o software de segurança, é importante. Evitar clicar em links suspeitos continua sendo uma boa estratégia.” Tim Erlin, vice-presidente de estratégia da Tripwire, sugeriu à Lifewire por e-mail. … é possível que existam instâncias adicionais de ataques MoonBounce que ainda não foram descobertas. Adicionando a essa sugestão, Stephen Gates, evangelista de segurança da Checkmarx, disse à Lifewire por e-mail que o usuário médio de desktop precisa ir além das ferramentas antivírus tradicionais, que não podem impedir ataques sem arquivo, como o MoonBounce. “Pesquise ferramentas que possam alavancar o controle de script e a proteção de memória e tente usar aplicativos de organizações que empregam metodologias de desenvolvimento de aplicativos modernas e seguras, da base ao topo da pilha”, sugeriu Gates.

Bar, por outro lado, defendeu o uso de tecnologias, como SecureBoot e TPM, para verificar se o firmware de inicialização não foi modificado como uma técnica de mitigação eficaz contra o malware bootkit. Schachner, em linhas semelhantes, sugeriu que a instalação de atualizações de firmware UEFI à medida que são lançadas ajudará os usuários a incorporar correções de segurança que protegem melhor seus computadores contra ameaças emergentes, como MoonBounce. Além disso, ela também recomendou o uso de plataformas de segurança que incorporam a detecção de ameaças de firmware. “Essas soluções de segurança permitem que os usuários sejam informados sobre possíveis ameaças de firmware o mais rápido possível, para que possam ser tratadas em tempo hábil antes que as ameaças aumentem”.