Neste artigo

O Linux é conhecido por ser um dos sistemas operacionais mais seguros disponíveis. Mas isso não significa que você pode contar com ele para ser o mais seguro possível assim que sai da caixa. Existem algumas etapas rápidas e fáceis que você pode seguir para garantir que sua plataforma seja ainda mais segura. Aqui estão cinco tarefas de reforço de segurança para executar em uma plataforma Ubuntu Server 18.04 recém-instalada.

Memória Compartilhada Segura

Uma das primeiras coisas que você deve fazer é proteger a memória compartilhada usada no sistema. Se você não sabe, a memória compartilhada pode ser usada em um ataque contra um serviço em execução. Por isso, proteja essa parte da memória do sistema. Você pode fazer isso modificando o / etc / fstab Arquivo. Veja como:

-

Abra o arquivo para edição emitindo o comando: sudo nano / etc / fstab

-

Adicione a seguinte linha ao final desse arquivo: tmpfs / run / shm tmpfs defaults, noexec, nosuid 0 0

-

Salve e feche o arquivo.

-

Para que as alterações tenham efeito, reinicie o servidor com este comando: sudo reboot

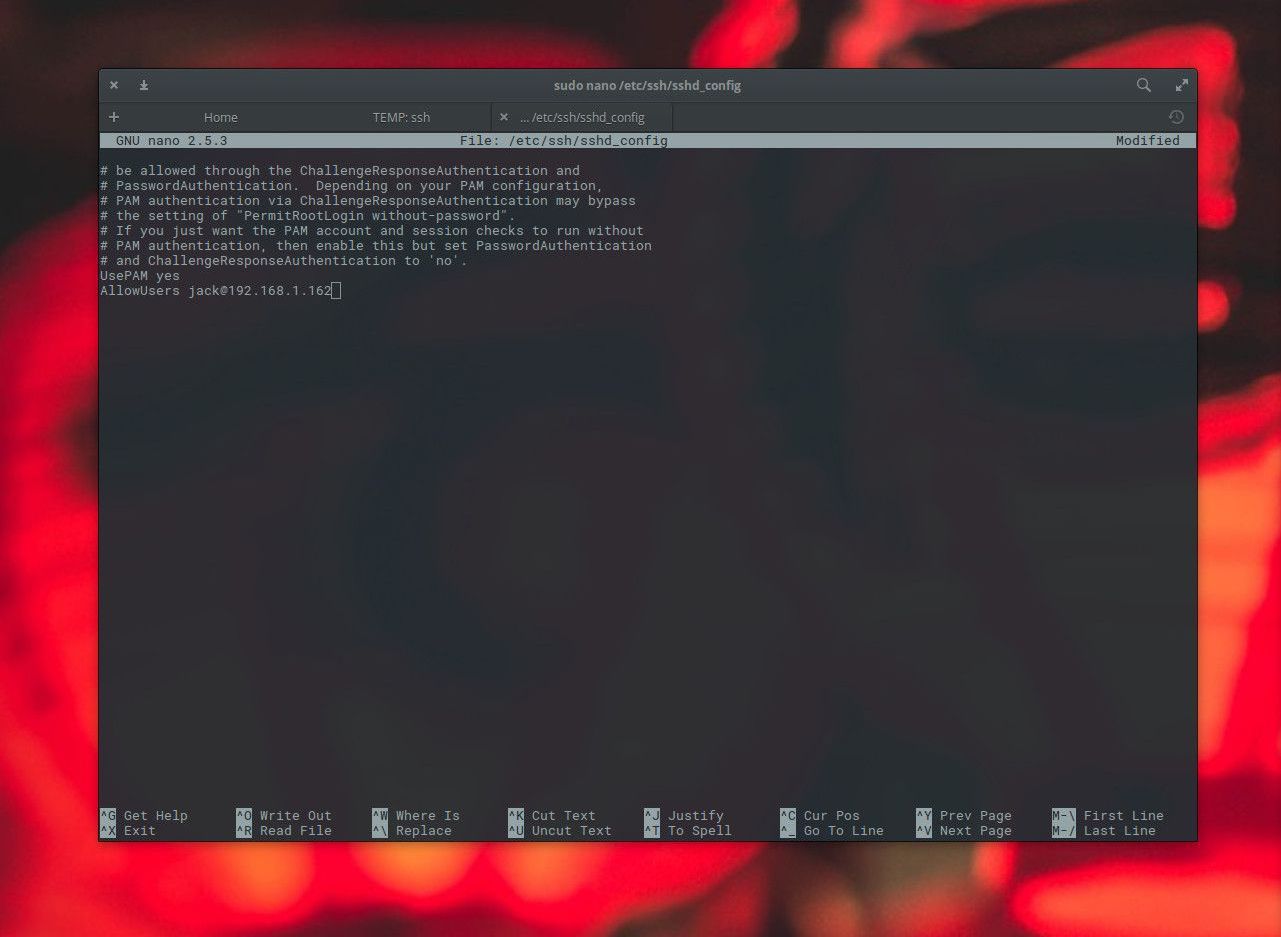

Habilitar login SSH apenas para usuários específicos

Use a ferramenta Secure Shell (SSH) para fazer login em seus servidores Linux remotos. Embora o SSH seja bastante seguro por padrão, você pode torná-lo mais seguro habilitando o login SSH apenas para usuários específicos, por exemplo, se quiser permitir a entrada SSH apenas para o usuário Jack, do endereço IP 192.168.1.162. Veja como fazer isso:

-

Abra uma janela de terminal.

-

Abra o arquivo de configuração SSH para edição com este comando: sudo nano / etc / ssh / sshd_config

-

Na parte inferior do arquivo, adicione a linha: AllowUsers jack@192.168.1.162

-

Salve e feche o arquivo.

-

Reinicie o sshd com este comando: sudo systemctl restart sshd

Secure Shell agora só permitirá a entrada por usuário Jack do endereço IP 192.168.1.162. Se um usuário diferente de Jack tentativas de SSH no servidor, eles são solicitados a fornecer uma senha, mas a senha não será aceita (independentemente se estiver correta), e a entrada será negada. Você pode usar curingas, por exemplo, para conceder acesso a todos os usuários de um endereço IP específico. Se você deseja permitir que todos os usuários em sua rede local acessem o servidor via SSH, adicione a seguinte linha: AllowUsers *@192.168.1.*

Reinicie o servidor SSH e pronto.

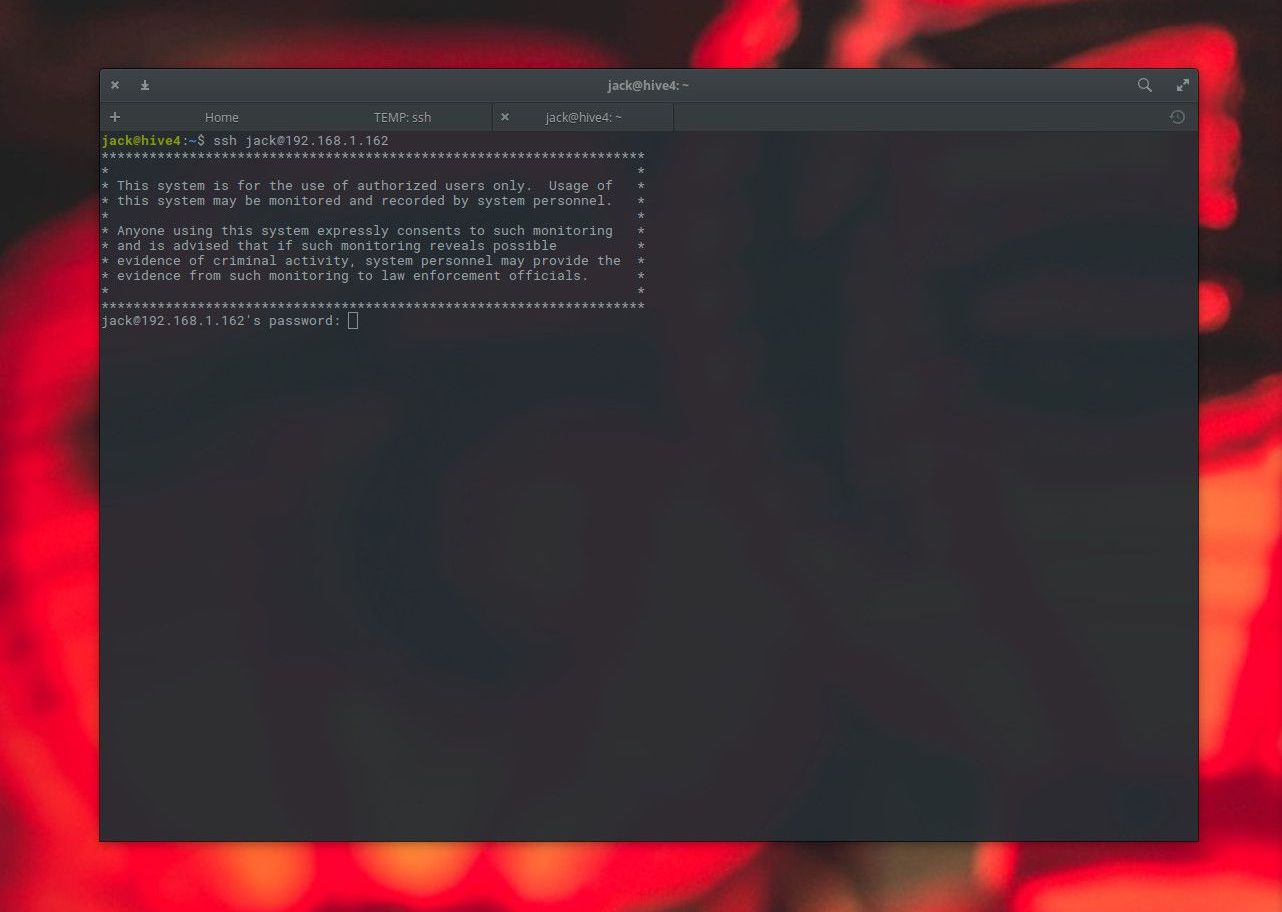

Incluir um banner de login de segurança

Embora adicionar um banner de login de segurança possa não parecer a medida de segurança mais eficaz, há benefícios. Por exemplo, se um usuário indesejado obtiver acesso ao seu servidor e vir que você incluiu informações específicas em um banner de login (avisando sobre as consequências de suas ações), ele pode pensar duas vezes antes de continuar. Veja como configurá-lo:

-

Abra uma janela de terminal.

-

Emita o comando: sudo nano /etc/issue.net

-

Edite o arquivo para adicionar um aviso adequado.

-

Salve e feche o arquivo.

-

Desative a mensagem do banner da mensagem do dia (motd). Abra um terminal e execute o comando: sudo nano /etc/pam.d/sshd

-

Com este arquivo aberto para edição, comente as duas linhas a seguir (adicionando um # ao início de cada linha): sessão opcional pam_motd.so motd = / run / motd.dynamic

sessão opcional pam_motd.so noupdate -

A seguir, abra / etc / ssh / sshd_config com o comando: sudo nano / etc / ssh / sshd_config

-

Remova o comentário da linha (remova o # símbolo): Banner /etc/issue.net

-

Salve e feche esse arquivo.

-

Reinicie o servidor SSH com o comando: sudo systemctl restart sshd

-

Quando alguém se conecta ao seu servidor usando SSH, eles veem o seu banner recém-adicionado avisando-os de quaisquer consequências de outras ações.

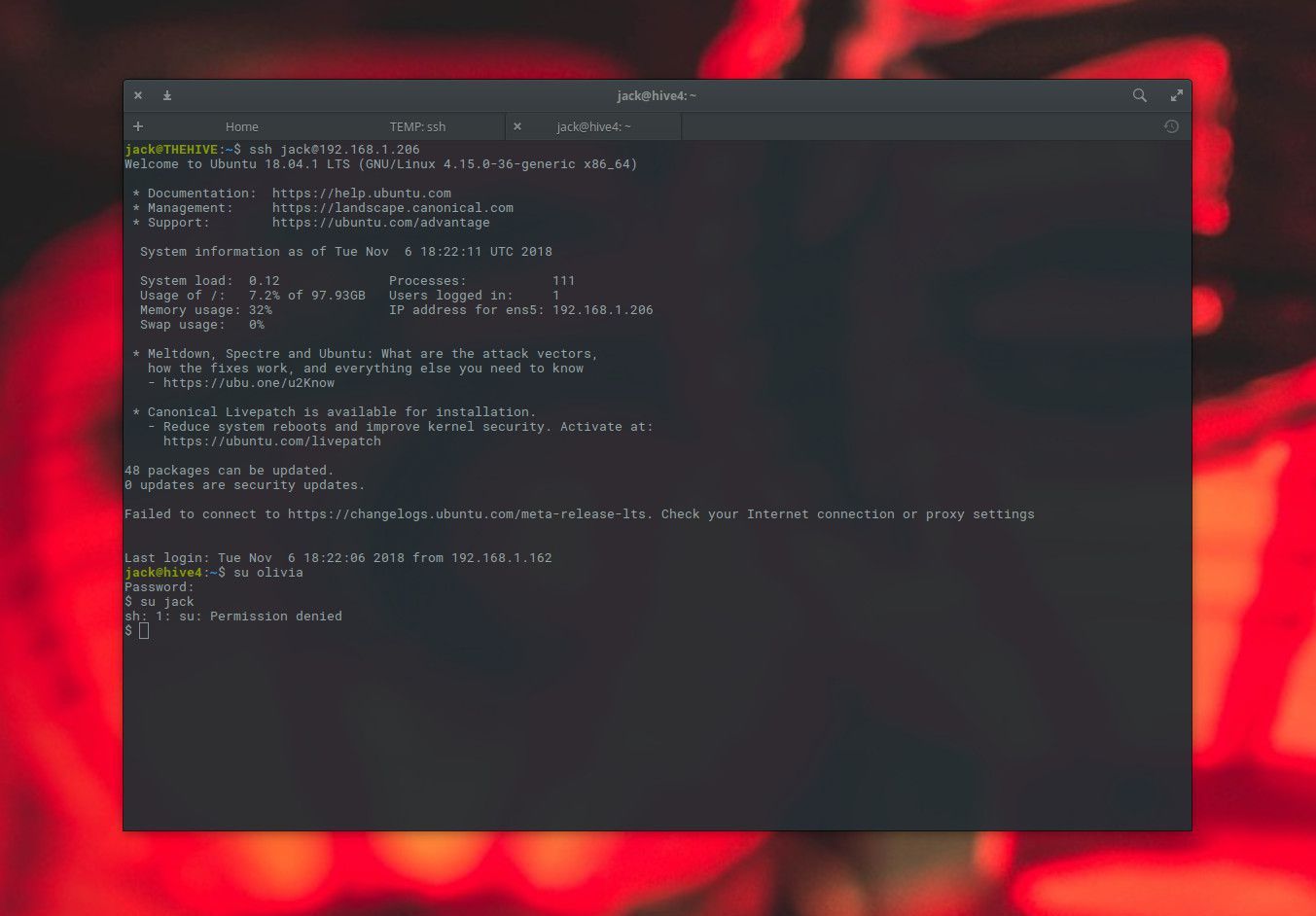

Restringir acesso SU

A menos que configurado de outra forma, os usuários do Linux podem usar o comando su para mudar para um usuário diferente. Ao fazer isso, eles ganham os privilégios concedidos a esse outro usuário. Então, se o usuário UMA (que tem acesso limitado ao servidor) usa su mudar para usuário B (quem tem acesso menos limitado ao servidor), usuário UMA agora é usuário B e pode fazer mais para o servidor. Por isso, desative o acesso ao comando su. Veja como:

-

Crie um novo grupo de administração no servidor com este comando: sudo groupadd admin

-

Adicione usuários a este grupo, por exemplo, para adicionar usuários Jack para o grupo. O comando para isso é: sudo usermod -a -G admin jack

Se você estiver logado como usuário Jack, saia e faça login novamente para que as alterações tenham efeito.

-

Conceda acesso ao comando su para o grupo admin com o comando: sudo dpkg-statoverride –update –add root admin 4750 / bin / su

-

Se você entrar no seu servidor Ubuntu como o usuário Jack e tentar usar o comando su para mudar para outro usuário, é permitido porque Jack é um membro do admin. Outros usuários não têm acesso ao comando su.

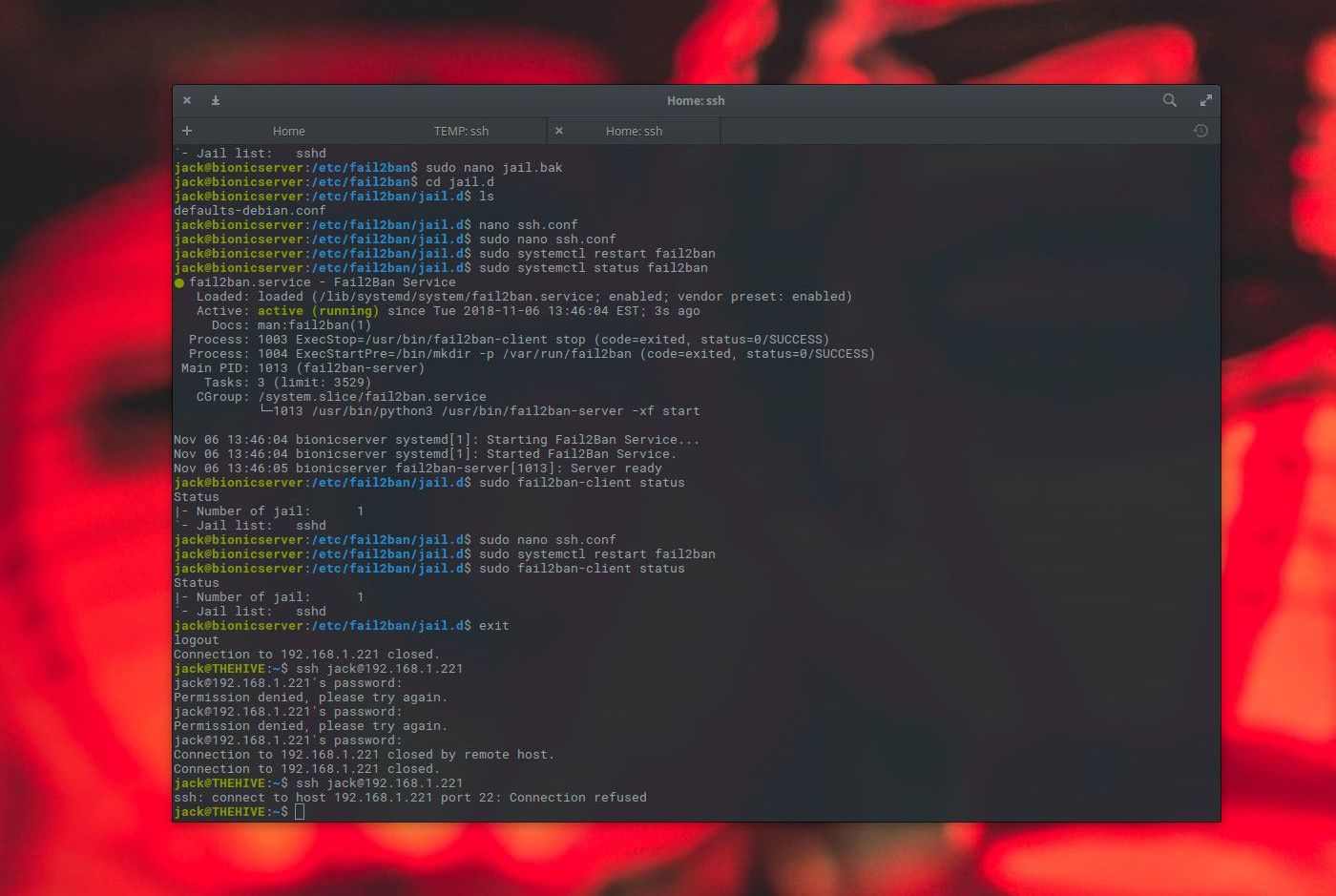

Instalar fail2ban

Fail2ban é um sistema de prevenção de intrusão que monitora arquivos de log e procura padrões específicos que correspondam a uma tentativa de login malsucedida. Se um determinado número de logins com falha for detectado de um endereço IP específico (dentro de um determinado período de tempo), fail2ban bloqueia o acesso desse endereço IP. Veja como instalar o fail2ban:

-

Abra uma janela de terminal e execute este comando: sudo apt-get install fail2ban

-

O diretório / etc / fail2ban contém o arquivo de configuração principal, jail.conf. Também nesse diretório está o subdiretório, prisão.d. O jail.conf arquivo é o arquivo de configuração principal e prisão.d contém os arquivos de configuração secundários. Não edite o jail.conf Arquivo. Em vez disso, crie uma nova configuração que monitore os logins SSH. Digite o seguinte comando: sudo nano /etc/fail2ban/jail.local

-

Neste novo arquivo, adicione o seguinte conteúdo:

[sshd]

ativado = verdadeiro

porta = 22

filtro = sshd

logpath = /var/log/auth.log

maxretria = 3Esta configuração habilita a prisão, define a porta SSH a ser monitorada para 22, usa o filtro sshd e define o arquivo de log a ser monitorado.

-

Salve e feche esse arquivo.

-

Reinicie fail2ban com o comando: sudo systemctl restart fail2ban

-

Se você tentar o Secure Shell naquele servidor e falhar no login três vezes (definido como padrão por fail2ban), o acesso será bloqueado a partir do endereço IP a partir do qual você está trabalhando.