Neste artigo

Linux é uma das plataformas de desktop e servidor mais seguras do planeta. Fora da caixa, você descobrirá que a maioria das distribuições Linux é muito mais segura do que o Windows ou o macOS. Na verdade, para a maioria dos casos de uso de desktop, a segurança oferecida na maioria das distribuições Linux irá atendê-lo bem. Isso não significa, entretanto, que você deva ignorar completamente a segurança do sistema operacional para o qual você confiou seus dados. Na verdade, caberia a você saber como trabalhar com um firewall Linux.

O que é um firewall?

Simplificando, um firewall é um subsistema em um computador que bloqueia determinado tráfego de rede de entrar ou sair de seu computador. Os firewalls podem ser criados para serem muito restritivos (permitindo muito pouca entrada e / ou saída) ou muito permissivos (permitindo bastante entrada e / ou saída). Os firewalls vêm em dois tipos diferentes:

- Hardware – dispositivos físicos que servem apenas para proteger sua rede (e os computadores em sua rede).

- Software – subsistemas em computadores individuais que protegem apenas a máquina de hospedagem.

A maioria das redes domésticas depende de uma combinação das duas. A solução de hardware geralmente é o modem / roteador implantado pelo seu ISP. Muitas vezes, esses dispositivos são configurados para serem muito restritivos. Na extremidade do software, seu computador desktop usa um firewall de software. Um desses firewalls, que pode ser instalado e usado em muitas distribuições Linux (como Ubuntu e seus derivados), é o Uncomplicated Firewall (UFW). Firewall descomplicado é exatamente o que parece. É uma ferramenta simples que torna o gerenciamento de bloqueio / permissão de tráfego de rede bastante simples. UFW é uma ferramenta apenas de linha de comando que faz um excelente trabalho ajudando a proteger seu computador Linux.

Instalação do UFW

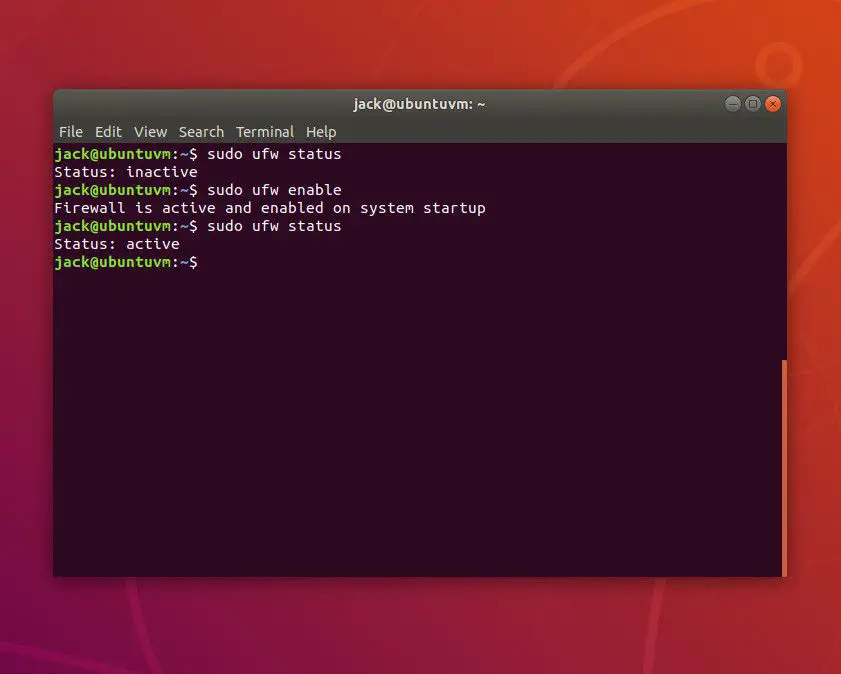

Tanto no Ubuntu quanto na maioria dos derivados do Ubuntu, o UWF já está instalado. Para descobrir se o UFW está instalado em seu computador, abra uma janela de terminal e emita o comando: sudo ufw status

type = “code”> Este comando (provavelmente) relatará que o UFW está inativo. Se você descobrir que o UFW não está instalado, execute o comando sudo apt-get install ufw -y

type = “código”>

Ativando UFW

Como o UFW está inativo por padrão, você desejará ativá-lo. Para fazer isso, emita o comando

sudo ufw enableAgora, quando você verificar o status, ele aparecerá como ativo.A política padrão

A maioria dos usuários não terá que se preocupar muito com a política padrão. No entanto, é melhor pelo menos entender os princípios básicos dessas políticas. Uma política padrão é um conjunto de regras de regras que controlam como lidar com o tráfego que não corresponde explicitamente a nenhuma outra regra. Existem quatro políticas padrão:

- INPUT – tráfego entrando no computador.

- SAÍDA – tráfego saindo do computador.

- FORWARD — tráfego que é encaminhado de um destino para outro.

- POLÍTICA DE APLICATIVO – tráfego que é definido pelo aplicativo (e não pela porta da rede).

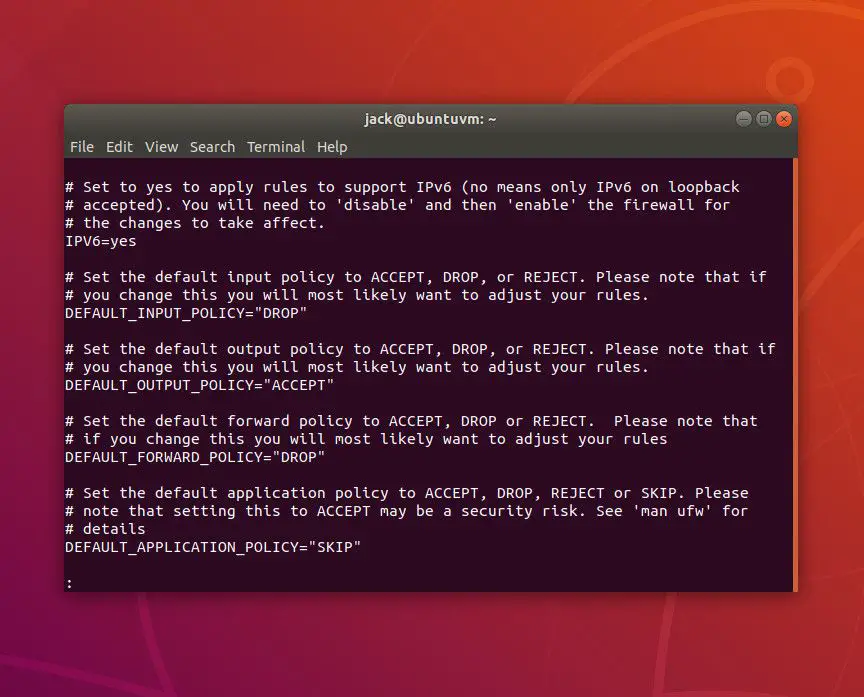

Para a maioria dos usuários, apenas as políticas INPUT e OUTPUT serão consideradas. As políticas UFW padrão são definidas no arquivo / etc / default / ufw. Emita o comando

- sudo nano / etc / default / ufw

e procure por estas quatro linhas:

DEFAULT_INPUT_POLICY = “DROP” - DEFAULT_OUTPUT_POLICY = “ACEITAR”

- DEFAULT_FORWARD_POLICY = “DROP”

- DEFAULT_APPLICATION_POLICY = “SKIP”

É importante saber que cada uma das políticas acima pode ser ajustada com um padrão ligeiramente diferente.

- INPUT / OUTPUT / FORWARD pode ser definido como ACCEPT, DROP ou REJECT

- APPLICATION pode ser definido como ACCEPT, DROP, REJECT ou SKIP

As diferenças entre ACCEPT, DROP e REJECT são:

- ACEITAR – permite o tráfego através do firewall.

- REJEITAR – Não permita o tráfego através do firewall e envie uma mensagem de destino inacessível ICMP de volta à origem de envio.

- DROP — Proíbe que um pacote passe pelo firewall e não envia nenhuma resposta.

Você pode ajustar as políticas padrão para atender às suas necessidades. Se você alterar as políticas no arquivo, recarregue as regras UFW com o comando: sudo ufw reload

type = “código”>

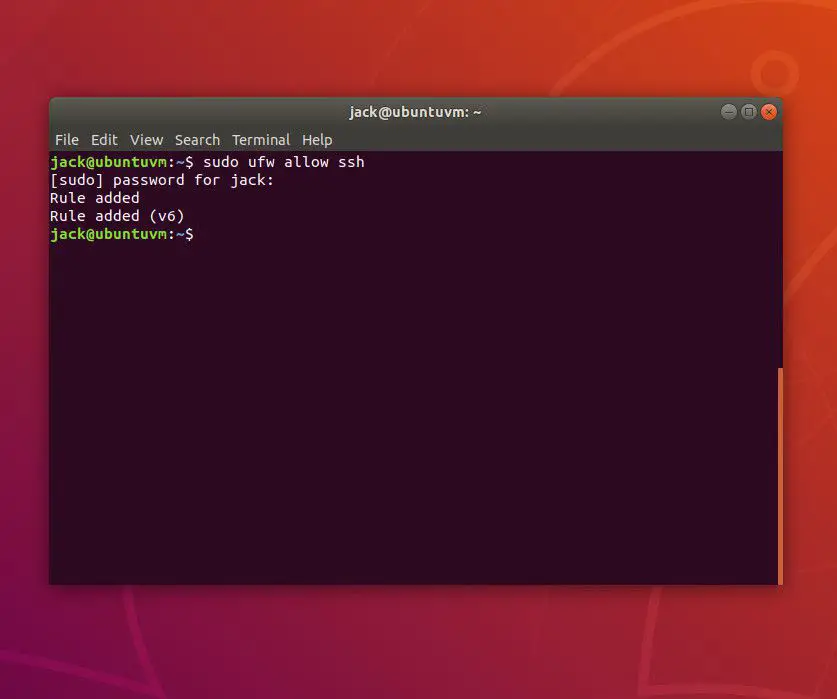

Permitindo tráfego de entrada

Como você provavelmente não precisará alterar a política de tráfego de saída padrão, vamos nos concentrar em permitir o tráfego de entrada. Digamos, por exemplo, que você deseja ser capaz de proteger o shell em sua área de trabalho (usando o ssh comando) de outra máquina. Para isso, você precisa instruir o UFW para permitir o tráfego de entrada na porta SSH padrão (porta 22). O comando para isso seria: sudo ufw allow ssh

type = “code”> O comando acima permitiria que qualquer máquina em sua rede (ou mesmo além de sua rede, se seu roteador estiver configurado para permitir tráfego externo) acessar seu computador, através da porta 22.

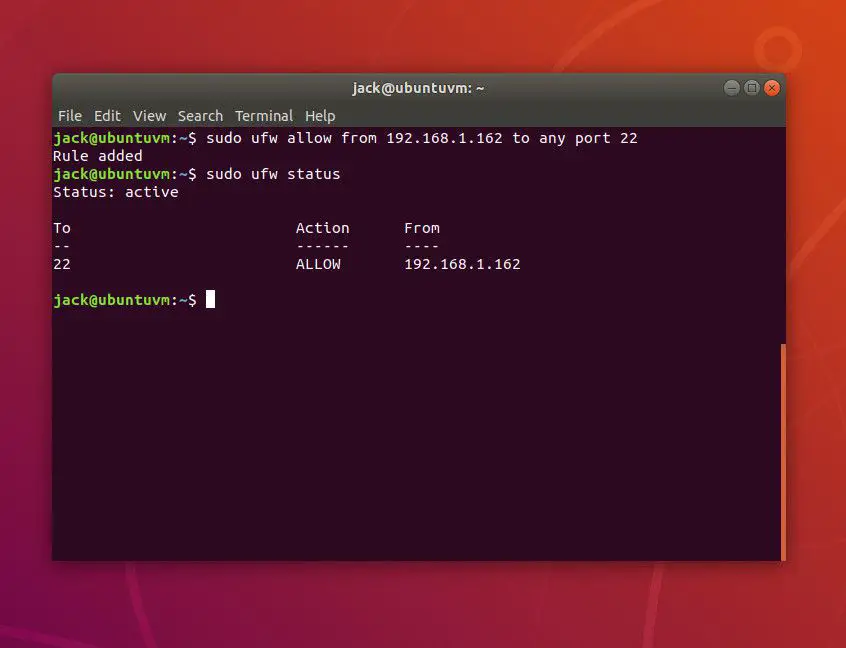

Tudo bem, a menos que você queira permitir a entrada apenas de computadores específicos em sua rede. Digamos, por exemplo, que você queira permitir a entrada de apenas um computador – um computador com endereço IP 192.168.1.162. Para isso, o comando seria: sudo ufw allow from 192.168.1.162 to any port 22

type = “code”> O

permitir de

instrução instrui UFW que o que segue é o endereço de onde permitir o tráfego. O

para qualquer porta

instrui o UFW a permitir o tráfego na porta especificada. No exemplo acima, o

só

O computador em sua rede que teria permissão para proteger o shell em seu computador seria aquele no endereço IP 192.168.1.162. Você também pode negar tráfego para uma interface de rede especificada. Digamos, por exemplo, que sua máquina tenha duas interfaces de rede:

- INTERNO – usando a interface de rede ens5 com esquema de endereço IP 192.168.1.x.

- EXTERNO – usando interface de rede enp0s3 com esquema de endereço IP 172.217.1.x

E se você quiser deixar a regra que permite o tráfego ssh de entrada em 192.168.1.162, mas negar todo o tráfego de entrada da interface externa? Para isso, o comando seria: sudo ufw deny in em enp0s3 para qualquer porta ssh

type = “code”> Emita o comando

sudo ufw status para ver se o tráfego ssh de 192.168.1.162 ainda é permitido, enquanto o tráfego da interface externa é negado. Regras de exclusão

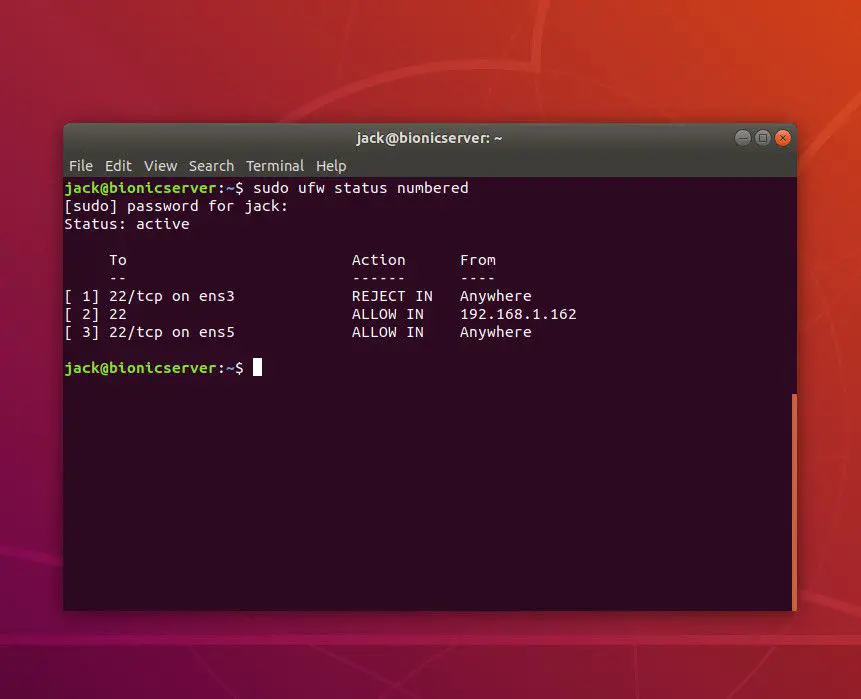

Se você descobrir que criou regras que estão causando problemas com os computadores que se conectam à sua máquina, é possível excluir as regras que você criou. A primeira coisa que você deseja fazer é fazer com que o UFW liste suas regras por número. Para fazer isso, emita o comando: sudo ufw status numbered

type = “code”> Digamos que você queira excluir a regra número 1. Para fazer isso, emita o comando: sudo ufw delete 1

type = “code”> Você será solicitado a verificar a exclusão da regra. Modelo y E use Entrar / Retornar no teclado para confirmar. Emita o comando sudo ufw status

type = “código”>